Immer mehr Unternehmen gehen dazu über, ihre Security Operations Center (SOCs) an externe Anbieter auszulagern, um Kosten zu sparen. Und oft genug können sie die Erwartungen, die in puncto proaktiver Schutz gestellt wurden, nicht erfüllen. Knackpunkt ist oftmals die Frage, wer im Falle eines Security-Vorfalls die Führung übernimmt und geeignete Gegenmaßnahmen ergreift. Externe SOC-Anbieter sind hier zu oft auf hohe Datenmengen angewiesen und produzieren eine zu hohe Anzahl an False-Positive-Meldungen.

Was ein SOC der nächsten Generation können muss

Es ist wichtig, von diesem reaktiven Ansatz weg zu einer proaktiven Sicherung des Netzwerks zu gehen. Ein SOC-Betrieb ist auf die richtigen Informationen angewiesen. Erst wenn alle Risiken und ihre Kritikalität bekannt sind, können sie bearbeitet werden. Analysten benötigen dazu zu jeder Zeit die nötige „Visibility“ ins Netzwerk. Sie müssen zu jeder Zeit Fragen beantworten können wie etwa:

1. Welche Assets haben wir und wer nutzt sie?

2. Sind die Endpunkte richtig konfiguriert oder verwundbar?

3. Was passiert im Netzwerk?

Ein Next Generation SOC kann anhand dieser Informationen eine Risikobewertung erstellen und ihre Auswirkungen auf die Integrität und Compliance des Unternehmens voraussehen. Hat das SOC Einsicht in diese Daten, ist der nächste Schritt, dass es auf geeignete Weise auf Vorfälle reagieren kann. Das bedeutet, nicht verwaltete Geräte aufzuspüren, Anwendungen mit aktuellen Sicherheits-Updates zu versorgen und verdächtige Aktionen im Netzwerk zu beobachten und ggf. zu verhindern – und all dies in Echtzeit.

Die Plattform machts

Besonders in Großunternehmen mit tausenden Endpunkten kann das Ausrollen einer solchen Visibility-Lösung zeit- und kostenaufwändig sein. Bei klassischen Lösungen sammeln Server zentral die Daten ihrer Clients und weiterer Netzwerkgeräte und auch die Verteilung von Updates erfolgt zentral über diese Server. Die Folge sind Netzwerkengpässe, insbesondere wenn viele Geräte Updates erhalten.

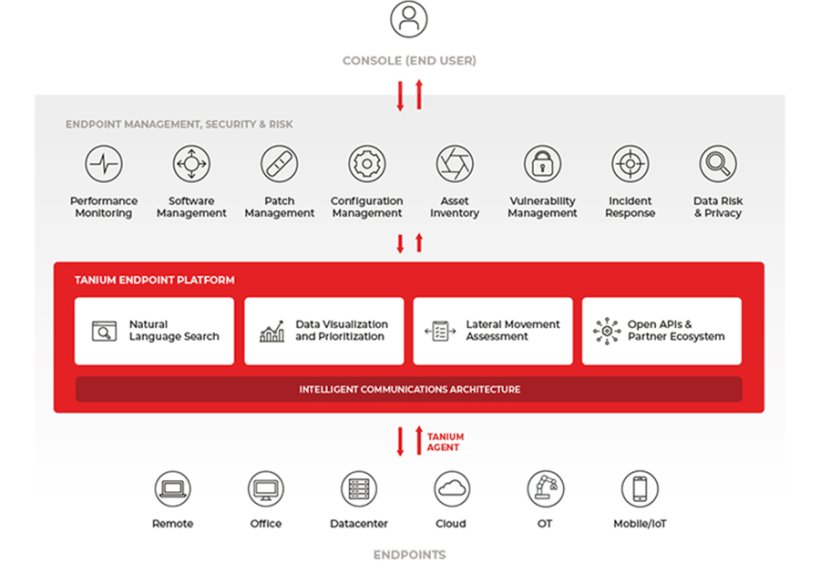

Die Lösung ist hier eine agentenbasierte Plattform wie Tanium, die nicht im klassischen Hub&Spoke-Verfahren (Server und Client) arbeitet, sondern die Linear Chain nutzt. Sämtliche benötigten Informationen über Endgeräte werden von den Agenten gesammelt und an die Lösung weitergegeben, die diese in den einzelnen Modulen verarbeitet und auswertet. Das SOC erhält somit Werkzeuge, um die Sicherheit der Organisation zu gewährleisten.

Integration in bestehende IT-Landschaften durch Consist

Damit die Integration einer solchen Plattform reibungslos vonstatten geht, müssen auch die technischen und organisatorischen Prozesse zu den Geschäftsanforderungen passen. Vorhandene Systeme gilt es, miteinander zu integrieren und “Weiße Flecken” auf der Security-Landkarte zu finden sowie mit passenden Lösungen zu füllen.

„Sichtbarkeit im Netzwerk ist das A und O für eine gute IT-Sicherheit, denn man kann nur schützen, was man sieht“, so Florian Baitz, Portfolio Manager IT Security bei Consist. „Die Zusammenarbeit mit Tanium ist deshalb so erfolgreich, weil die Lösung so einfach skalierbar und auf die Bedürfnisse von Großunternehmen ausgelegt ist.“

Consist verfolgt einen ganzheitlichen Ansatz, um ein umfassendes IT-Security-Portfolio zu bieten. Das Next Gen SOC ist hierbei nur einer von mehreren Bausteinen für einen sicheren IT-Betrieb.

Laden Sie sich das Whitepaper zum Thema herunter:

http://consist.de/ng-soc